- Ein Problem beheben

- Zugriff

- Was sind die Unterschiede zwischen Berechtigungen und Zugriff in SafetyCulture?

Was sind die Unterschiede zwischen Berechtigungen und Zugriff in SafetyCulture?

Erfahren Sie den Unterschied zwischen Berechtigungen und Zugriff, um zu bestimmen, wie Sie Rollen und Einstellungen in Ihrer SafetyCulture-Organisation effizient verwalten können.Was sind die Unterschiede zwischen Berechtigungen und Zugriff in SafetyCulture?

In SafetyCulture legen Berechtigungen fest, welche Aktionen Nutzer in ihrer Organisation ausführen können, z. B. die Verwaltung von Nutzern oder das Bearbeiten von Abrechnungsdetails. Dies geschieht durch spezifische Berechtigungs-Sets, die ihnen zugewiesen werden. Der Zugriff hingegen bestimmt, wie Nutzer Vorlagen, Inspektionen, Aktionen und andere Elemente in der Organisation anzeigen und nutzen können. Während Berechtigungen die funktionalen Möglichkeiten regeln, legt der Zugriff fest, auf welche Informationen ein Nutzer zugreifen und mit welchen er interagieren kann.

Berechtigungen | Zugriff | |

|---|---|---|

Definition | Legen Sie fest, was Nutzer innerhalb der Plattform tun können. | Legt fest, welche Dokumente oder Informationen Nutzer einsehen und nutzen können. |

Beispiele | • Verwalten von Nutzern: Beeinflusst die Funktionalität, die ein Nutzer erhält. • Erstellen von Vorlagen: Ermöglicht bestimmten Nutzern, Vorlagen für Inspektionen zu erstellen. | • Sichtbarkeit der Vorlagen: Nutzer können auf bestimmte Vorlagen zugreifen oder sie verwenden, um neue Inspektionen durchzuführen. • Inspektionszugriff: Nutzer können Inspektionen, die von anderen Nutzern erstellt wurden, ansehen oder bearbeiten. |

Berechtigungen

Die meisten Unternehmen können die Standardberechtigungssätze verwenden, um Rollen effektiv zu verwalten. Sie können den Berechtigungssatz eines Benutzers bearbeiten, um ihn an seine Aufgaben anzupassen und sicherzustellen, dass er nur auf Funktionen zugreift, die für seine Rolle relevant sind.

Durch das Ändern von Berechtigungssätzen wird sichergestellt, dass die Benutzer immer die Funktionen erhalten, die sie benötigen, wenn sich ihre Rollen ändern, wodurch unnötige Änderungen vermieden werden und Ihr Unternehmen sicher und effizient bleibt. Wenn die Standardberechtigungssätze nicht Ihren Anforderungen entsprechen, können Sie sie für einen bestimmten Zugriff erstellen oder bearbeiten . Sie können auch Standardberechtigungssätze für jeden Arbeitsplatztyp festlegen. Dies hilft beim massenhaften Hinzufügen von Benutzern, gewährleistet Konsistenz und spart Zeit, da automatisch die richtigen Berechtigungen für jeden Platztyp angewendet werden.

Zugriff

Die Verwaltung des Zugriffs stellt sicher, dass nur die richtigen Nutzer wichtige Dokumente in Ihrer Organisation einsehen und verwalten können. Durch das Festlegen von Zugriffsregeln für verschiedene Funktionen, wie Vorlagen und Inspektionen, können Sie unbefugte Änderungen verhindern und gleichzeitig die Zusammenarbeit zwischen den Teams ermöglichen.

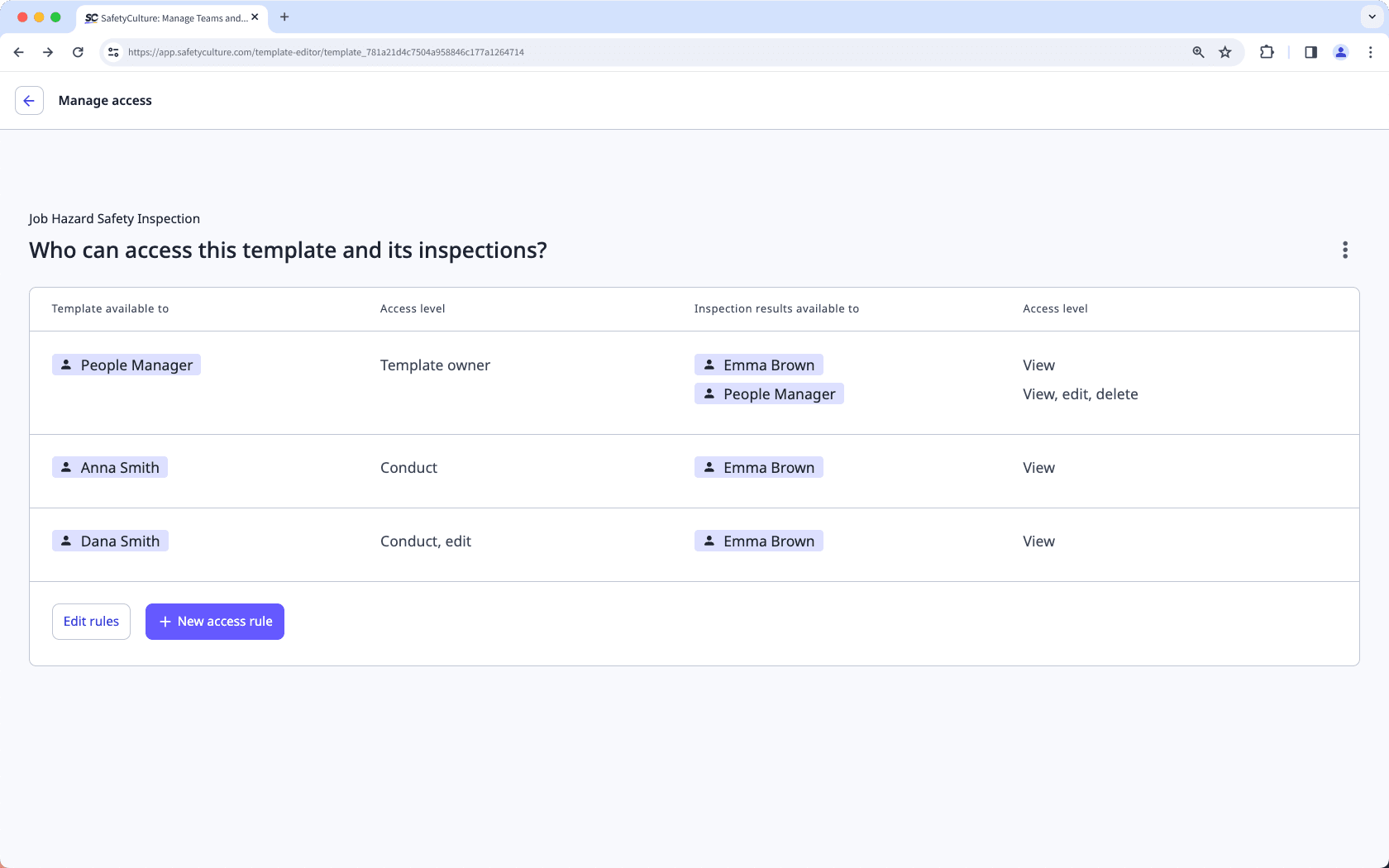

Zugriff spielt eine zentrale Rolle bei der Verwaltung dieser Funktionen innerhalb von SafetyCulture. Wenn Sie beispielsweise Zugriff auf eine Vorlage gewähren, können Sie festlegen, wer sie für Inspektionen nutzen darf und welche Berechtigungen für das Bearbeiten, Archivieren oder Löschen der Vorlage gelten. Außerdem können Sie Nutzeraktionen für zugehörige Inhalte wie Inspektionen steuern und bestimmen, ob Nutzer sie anzeigen, bearbeiten oder löschen dürfen. Dies fördert die Zusammenarbeit, während Administratoren Inspektionsberichte überprüfen und den Zugriff verwalten können.

Das Standard-Berechtigung-Set „Administrator“ ermöglicht Ihnen nicht automatisch den Zugriff auf alle Inhalte Ihrer Organisation. Während es die Verwaltung von Funktionen erlaubt, kann der Zugriff auf bestimmte Inhalte dennoch von zusätzlichen Zugriffseinstellungen abhängen.

Best Practices für die Verwaltung von Berechtigungen

Berücksichtigen Sie die spezifischen Rollen und Verantwortlichkeiten, die ein Nutzer innerhalb der Organisation erfüllen muss. Stimmen Sie die Berechtigungen auf die täglichen Aufgaben ab, damit der Nutzer die richtigen Tools für seinen Auftrag hat, ohne unnötige Rechte zu erhalten.

Bewerten Sie, ob die Gewährung bestimmter Berechtigungen Sicherheitsrisiken darstellen könnte. Vermeiden Sie übermäßige Berechtigungen, die zu unbefugten Änderungen oder Datenlecks führen könnten. Überprüfen Sie regelmäßig die potenziellen Auswirkungen der zugewiesenen Berechtigungen.

Bewerten Sie, ob ein Nutzer berechtigt sein sollte, neue Objekte wie Vorlagen oder Inspektionen zu verwalten oder zu erstellen. Die Berechtigung zur Vorlagenerstellung sollte nur denjenigen erteilt werden, die sie für ihre Rolle benötigen, um die Kontrolle über wichtige Dokumente zu behalten und die Qualität der Inhalte sicherzustellen.

Legen Sie einen Zeitplan für die Überprüfung und Aktualisierung der Nutzerberechtigungen fest. Regelmäßige Überprüfungen stellen sicher, dass die Berechtigungen relevant bleiben, wenn sich die Rollen oder Verantwortlichkeiten der Nutzer innerhalb der Organisation ändern. Diese Praxis trägt dazu bei, Sicherheit und betriebliche Effizienz zu gewährleisten.

Best Practices für die Verwaltung des Zugriffs

Bestimmen Sie, auf welche spezifischen Bereiche der Plattform ein Nutzer für seine Rolle Zugriff benötigt. Dazu können Vorlagen, Inspektionen, Aktionen oder Probleme gehören. Passen Sie den Zugriff so an, dass der Nutzer seine Aufgaben erfüllen kann, ohne Zugriff auf nicht relevante Funktionen oder Bereiche wie bestimmte Vorlagen oder Inspektionen zu erhalten.

Bewerten Sie, ob der Nutzer Einsicht in Berichte oder von anderen Nutzern generierte Daten benötigt. Dies ist besonders wichtig für Rollen, die Zusammenarbeit oder Beaufsichtigung erfordern, da es Teammitgliedern ermöglicht, Informationen aus der Arbeit ihres Teams einzusehen und zu nutzen.

Entscheiden Sie, ob ein Nutzer Zugriff auf bestimmte Elemente wie Vorlagen und Inspektionen haben sollte. Stellen Sie sicher, dass der Zugriff seinen Aufgaben entspricht, damit er die benötigten Ressourcen nutzen kann, während potenzieller Missbrauch verhindert wird.

Implementieren Sie rollenbasierte Zugriffsrechte, um Sichtbarkeit und Interaktionen basierend auf der Rolle oder Abteilung eines Nutzers einzuschränken. Dieser Ansatz hilft, unbefugte Nutzung zu verhindern und sensible Informationen zu schützen, sodass Nutzer nur auf das zugreifen, was für ihre Rolle relevant ist.

War diese Seite hilfreich?

Vielen Dank für Ihre Anmerkungen.