- Administration

- Paramètres et autorisations de l'organisation

- Automatiser la gestion des utilisateurs avec le provisioning des comptes utilisateurs

Automatiser la gestion des utilisateurs avec le provisioning des comptes utilisateurs

Comment configurer le provisioning des comptes utilisateurs pour gérer les utilisateurs de votre organisation SafetyCulture ?

Si votre organisation utilise Azure Active Directory pour l'authentification unique, et que vous souhaitez mettre en place le provisioning des comptes utilisateurs SCIM, nous vous recommandons de ne pas utiliser l'application Microsoft Gallery, car elle ne prend actuellement pas en charge le SCIM. Configurez plutôt une application autre que Gallery pour Active Directory afin de prendre en charge le provisioning des comptes utilisateurs SCIM.

Pourquoi mettre en place le provisioning des comptes utilisateurs ?

Il peut être difficile de gérer plusieurs comptes d'employés sur différentes plateformes et logiciels, surtout lorsque l'organisation prend de l'ampleur. Avec le logiciel de provisioning des comptes utilisateurs, vous pouvez automatiser la gestion des utilisateurs dans SafetyCulture avec votre fournisseur d'identité unique (IdP). Ainsi, chaque nouvel employé que vous ajoutez à votre fournisseur d'identité (IdP) aura automatiquement un compte SafetyCulture, ce qui vous évite de l'ajouter manuellement dans SafetyCulture.

Nous prenons en charge le provisioning des comptes utilisateurs via System for Cross-domain Identity Management (SCIM) et Just-in-Time (JIT). Le provisioning des comptes utilisateurs SCIM synchronise vos données avec SafetyCulture en continu, tandis que JIT synchronise les données des utilisateurs à chaque tentative de connexion réussie.

Configurer le provisioning automatique des comptes utilisateurs (SCIM)

Bien que nous prenions en charge tous les fournisseurs d'identité, la façon dont vous configurerez le provisioning des comptes utilisateurs variera en fonction de la solution que vous avez choisie. Voici quelques-uns des fournisseurs les plus courants pris en charge, ainsi que leurs guides de configuration :

Pendant la configuration, votre fournisseur d'identité vous demandera un Jeton API pour connecter votre IDP à SafetyCulture. Vous serez aussi invité à entrer les informations suivantes :

Connecteur URL:

https://api.safetyculture.com/accounts/scim/v2Identifiant unique : l'adresse e-mail de chaque utilisateur.

Autorisation : en-tête HTTP (jeton de support)

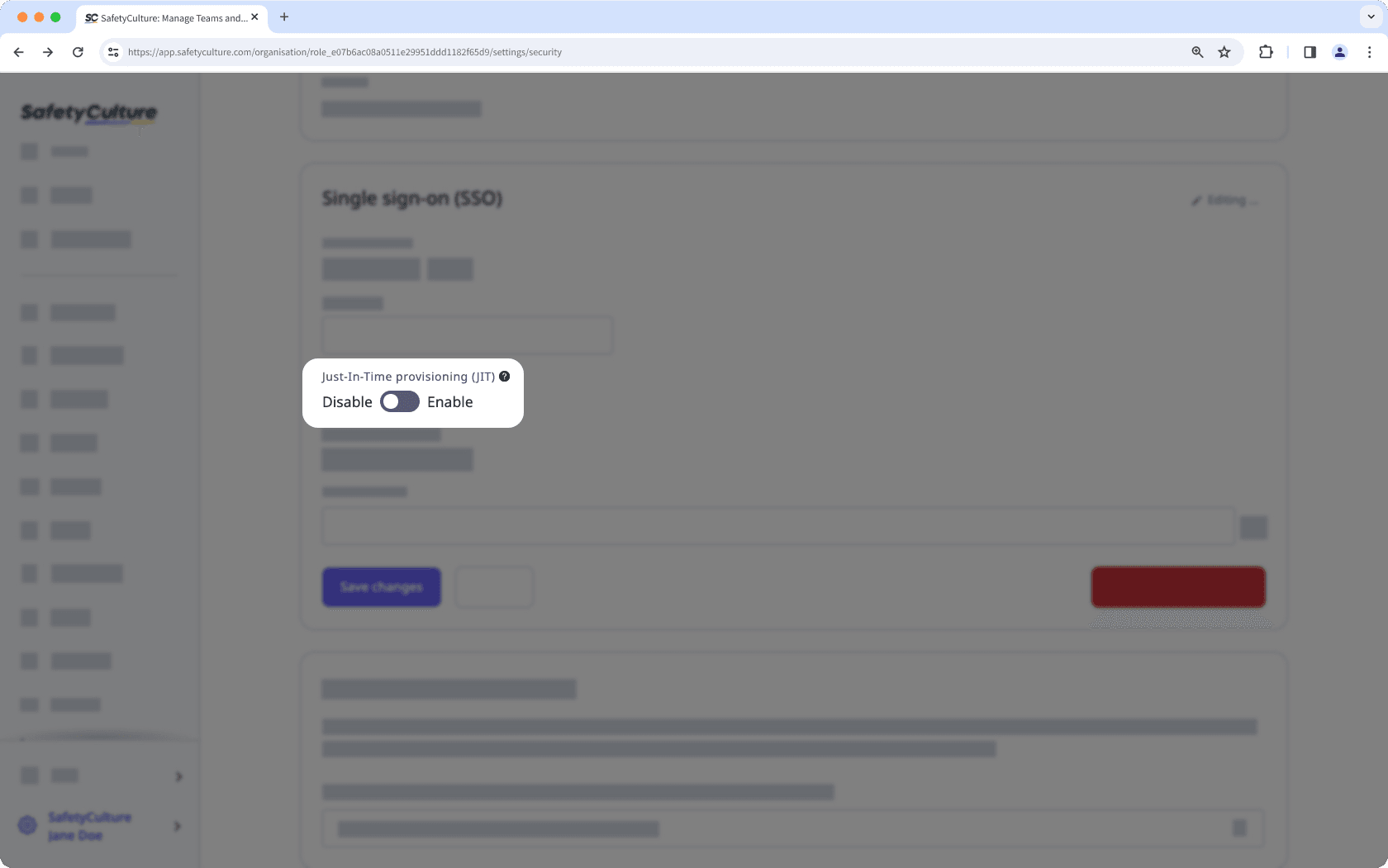

Mise en place d'un provisioning des comptes utilisateurs avec Just-in-Time (JIT)

Cliquez sur le nom de votre organisation en bas à gauche de la page et sélectionnez Paramètres de l'organisation.

Sélectionnez Sécurité en haut de la page.

Cliquez sur Modifier dans la case « Authentification unique (SSO) ».

Activez l'option « Provisioning des comptes utilisateurs juste à temps (JIT) ».

Cliquez sur Enregistrer les modifications.

Pour chaque domaine de messagerie, cliquez sur Vérifier et suivez les instructions de la fenêtre contextuelle pour mettre à jour vos dossiers DNS. Cliquez ensuite sur Vérifier.

Si votre organisation utilise Azure Active Directory pour l'authentification unique et que vous souhaitez configurer le provisioning des comptes utilisateurs JIT, vous pouvez également vous référer à l'article de support technique de Microsoft pour obtenir des instructions.

Veuillez noter que l'application Microsoft Gallery ne prend actuellement pas en charge le provisioning des comptes utilisateurs SCIM..

Foire aux questions

Le type de licence par défaut pour les nouveaux utilisateurs est la licence complète. Toutefois, vous pouvez modifier le type de licence d'un utilisateur en lui attribuant la valeur « Complète », « Lite » ou « Standard » (licence invité) dans votre mappage.

Selon le fournisseur d'identité de votre organisation, vous pouvez utiliser la notation suivante pour le mappage des types de licences :

Azure :

urn:ietf:params:scim:schemas:extension:safetyculture:2.0:seat_typeOkta :

Nom externe :

type_de_licenceEspace de noms externe :

urn:ietf:params:scim:schemas:extension:safetyculture:2.0

Si votre organisation procède au provisionnement via JIT, vous ne pourrez provisionner les utilisateurs qu'avec des licences complètes.

Les données suivantes sont synchronisées avec votre fournisseur d'identité pour chaque utilisateur :

Nom

Adresse e-mail

Noms des groupes

Membres des groupes (pour chaque groupe)

De plus, le provisionnement des utilisateurs via SCIM prend en charge la désactivation et la suppression d'utilisateurs ou de groupes, alors que le JIT ne prend en charge que les événements additionnels.

Celles-ci seront ajoutées à votre organisation comme n'importe quel autre utilisateur. Le fait d'appartenir à plusieurs organisations signifie simplement que les utilisateurs peuvent passer de votre organisation à une autre.

Les utilisateurs ajoutés par le provisioning des comptes utilisateurs n'ont pas de mot de passe par défaut. Cependant, ils peuvent toujours se connecter avec l'authentification unique, un code à usage unique reçu par e-mail, ou en créant un mot de passe à l'aide d'un e-mail de réinitialisation du mot de passe , si les mots de passe sont activés pour votre organisation.

Cette page vous a-t-elle été utile?

Merci pour votre commentaire.