- Administration

- Paramètres et autorisations de l'organisation

- Configurer l'authentification unique (SSO) avec SafetyCulture

Configurer l'authentification unique (SSO) avec SafetyCulture

Découvrez comment configurer l'authentification unique (SSO) pour votre organisation SafetyCulture via l'application Web, offrant ainsi aux utilisateurs un moyen plus simple et plus sécurisé de se connecter à leur compte.Les produits tiers peuvent évoluer au fil du temps, c'est pourquoi certaines étiquettes ou mises en page d'écran mentionnées dans cet article peuvent être différentes. Si vous remarquez des informations obsolètes, veuillez nous en faire part à l'aide du formulaire de commentaires situé au bas de cette page.

Pourquoi configurer l'authentification unique (SSO) ?

L'authentification unique (SSO) est un excellent moyen de réduire les risques liés à l'accès au site et de réduire le temps perdu lié aux différentes combinaisons de noms d'utilisateur et de mots de passe. Avec SafetyCulture, vous pouvez configurer le SSO avec toute solution d'authentification qui utilise la norme SAML (Security Assertion Markup Language) 2.0. Cela inclut certaines des solutions les plus courantes telles que Active Directory (ADFS, Azure), PingFederate, Google et Okta.

Si vous êtes sur Offre Enterprise, contactez votre responsable de la réussite client pour obtenir de l'aide avec SSO, le provisioning des utilisateurs, ou les intégrations tierces (Power Automate, Power BI, Zapier). Notre équipe d'assistance technique ne peut fournir qu'une assistance limitée dans ces zones.

Vous aurez besoin

Solution d'authentification unique qui utilise SAML 2.0

Les connexions SSO sont spécifiques à chaque organisation. Si vous faites partie de multiples organisations et que vous souhaitez mettre en place une connexion SSO unique pour toutes vos organisations, veuillez contacter votre Responsable de la réussite client pour obtenir de l'aide.

Options d'authentification unique (SSO)

Vous pouvez configurer le SSO SAML ou ADFS avec l'une des options suivantes :

SSO initiée par le fournisseur de services (recommandé) : un utilisateur qui tente de se connecter via SafetyCulture sera automatiquement redirigé vers le portail SSO de votre entreprise pour authentification. Une authentification réussie redirigera automatiquement l'utilisateur vers SafetyCulture.

SSO initiée par le fournisseur d'identité : un utilisateur qui tente de se connecter via SafetyCulture doit commencer par le portail SSO de votre entreprise pour s'authentifier. Une authentification réussie conduira l'utilisateur à SafetyCulture.

Configurer l'authentification unique (SSO)

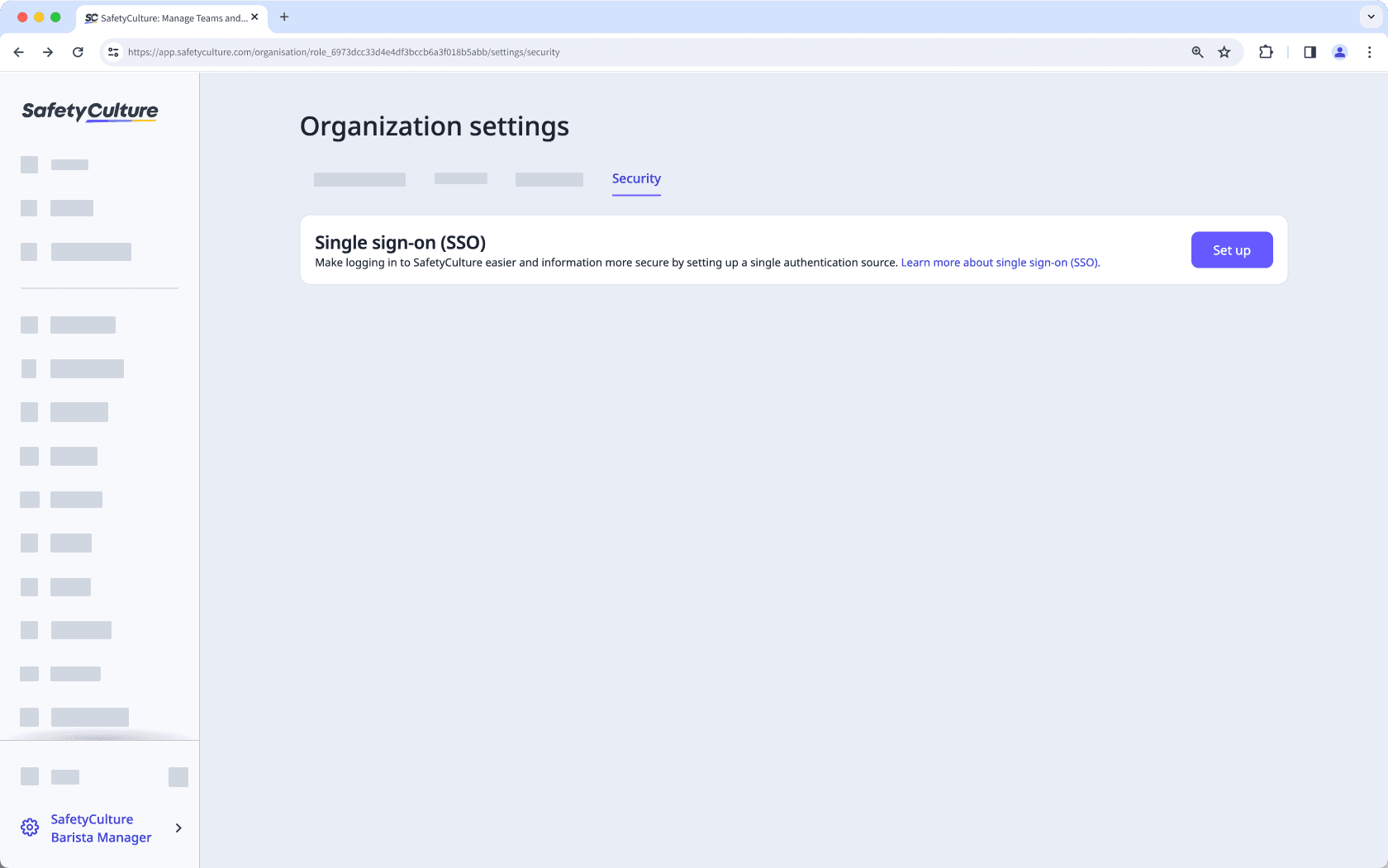

Cliquez sur le nom de votre organisation en bas à gauche de la page et sélectionnez Paramètres de l'organisation.

Sélectionnez Sécurité en haut de la page.

Cliquez sur Configurer dans la case « authentification unique (SSO) ».

Sélectionnez la connexion SSO que vous souhaitez utiliser pour configurer votre connexion.

Cliquez sur Terminer la configuration.

Cliquez sur Fermer.

Configurer le SAML générique

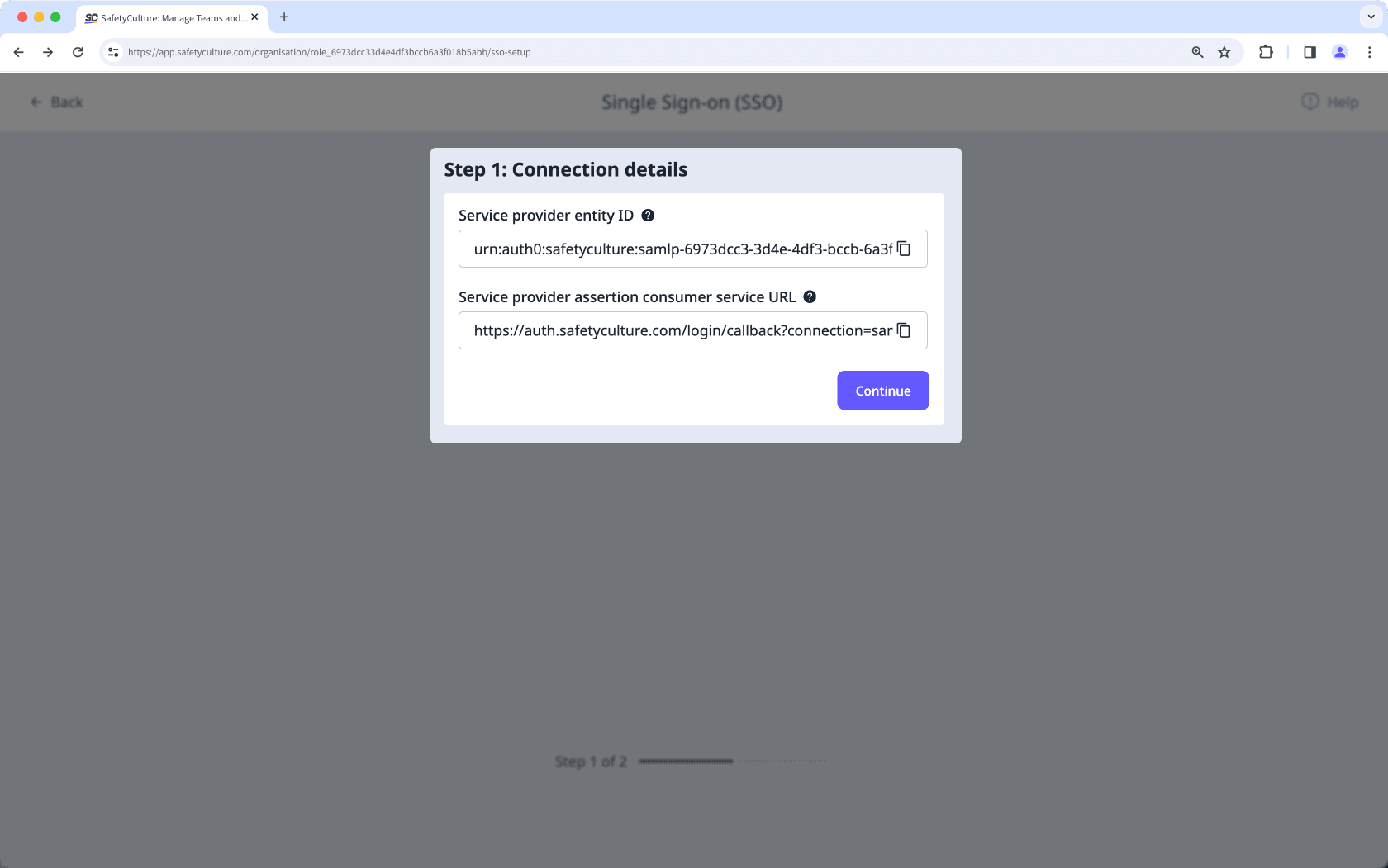

SafetyCulture utilise Auth0 comme courtier SSO, ce qui nécessite les paramètres suivants :

URL du service d'assertion-consommateur (URL de rappel de l'application)

ID de l'entité (Audience)

Ces informations sont fournies pendant le processus de configuration du SSO dans l'application Web SafetyCulture. Si le fournisseur d'identité offre un choix de liaisons, sélectionnez « HTTP-Redirect » pour la demande d'authentification.

Services de Fédération Active Directory (ADFS)

Active Directory Federation Services (ADFS) est une solution SSO de Microsoft. Elle gère l'authentification via un service proxy hébergé entre l'Active Directory de votre société et SafetyCulture.

Fédération de Services Web ADFS

Suivez les instructions pour connecter SafetyCulture en tant qu'application à ADFS et appliquer les paramètres suivants, si nécessaire :

Realm Identifier:

urn:auth0:safetycultureRelying Party Trust identifier :

urn:auth0:safetycultureTerminaison :

https://safetyculture.au.auth0.com/login/callback?connection={name_provided_in_app}

FAQ

Oui, vous pouvez empêcher les utilisateurs de votre organisation de se connecter par l'intermédiaire de votre fournisseur SSO en réglant votre type de connexion SSO sur « Autoriser la connexion SSO uniquement ».

Oui, vous pouvez le faire en mettant à jour le paramètre Type de connexion SSO de votre organisation et en le remplaçant par « Renforcer la SSO pour les domaines nommés ». Une fois ce paramètre sélectionné, la connexion SSO sera basée sur l'e-mail du compte de l'utilisateur.

Si le domaine d'e-mail d'un utilisateur correspond à ceux configurés pour la connexion SSO de son organisation, il ne peut se connecter qu'à l'aide de son compte SSO.

Si le domaine d'e-mail d'un utilisateur ne correspond pas à ceux configurés pour la connexion SSO de son organisation, il peut se connecter à l'aide de son mot de passe tout en ayant la possibilité d'utiliser son compte SSO si celui-ci s'applique à lui.

Il est probable que vous n'ayez pas défini l'attribut « e-mail »dans vos réponses SAML. Veuillez vérifier si vous avez un attribut appelé « email » dans vos réponses SAML. Si l'e-mail dans la réponse n'est pas appelé « e-mail », veuillez renommer le champ en « e-mail ».

Si les étapes ci-dessus ne permettent toujours pas de résoudre le problème, veuillez contacter votre point de contact chez SafetyCulture pour obtenir de l'aide.

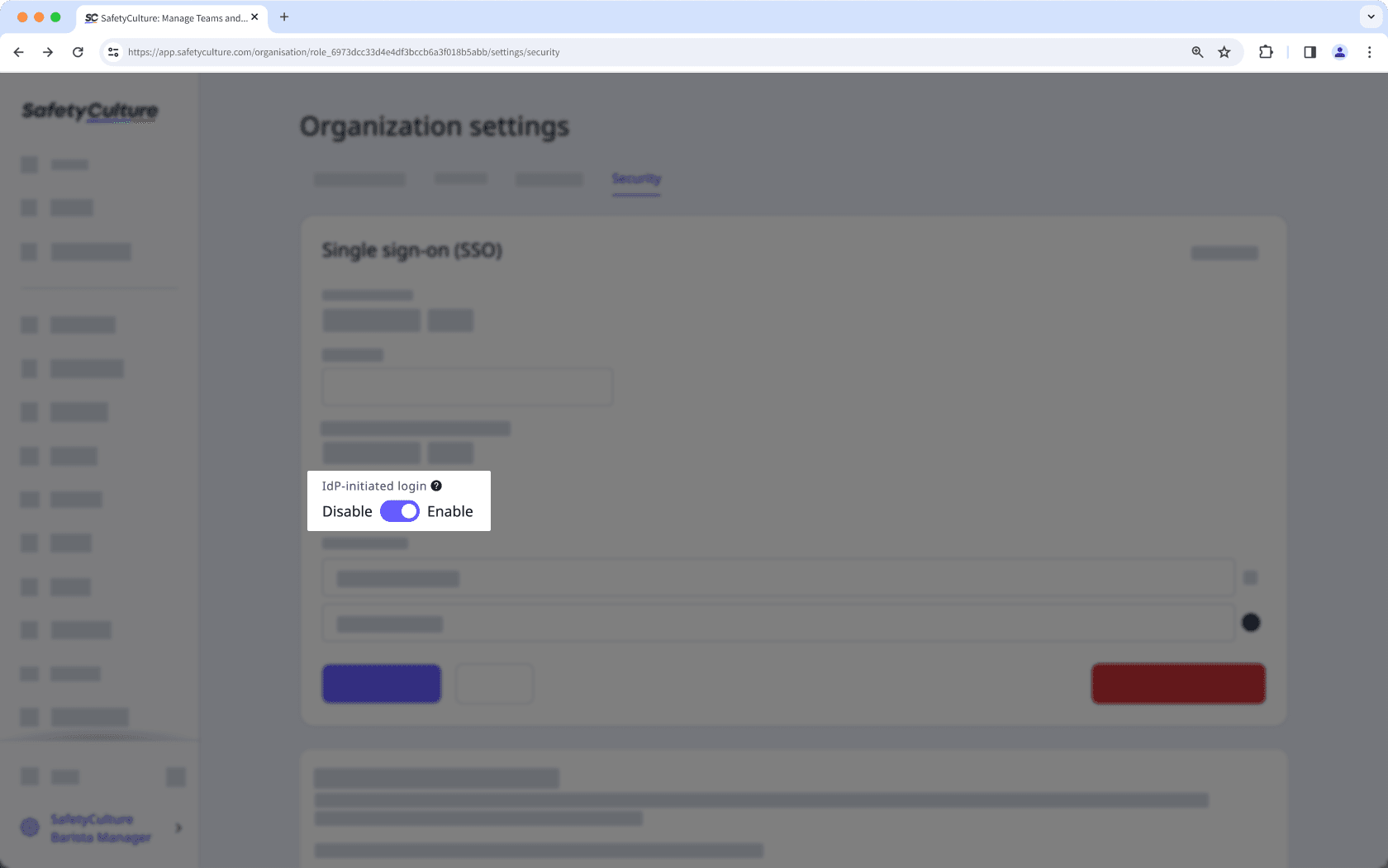

Once the single sign-on for your organization is set up successfully, you can enable IdP-initiated login via the web app:

Click your organization name on the lower-left corner of the page and select Paramètres de l'organisation.

Select Sécurité on the top of the page.

Click

Modifierin the "Single sign-on (SSO)" box.

Turn Connexion initiée par le FdIon.

Cliquez sur Enregistrer les modifications.

Veuillez contacter votre point de contact SafetyCulture pour obtenir de l'aide.

Non, vous n'avez pas besoin de vérifier les domaines d'e-mail pour que le SSO de votre organisation fonctionne. Toutefois, si vous souhaitez utiliser le provisioning des comptes utilisateurs juste à temps (JIT) pour votre organisation, vous devrez vérifier les domaines d'e-mail.

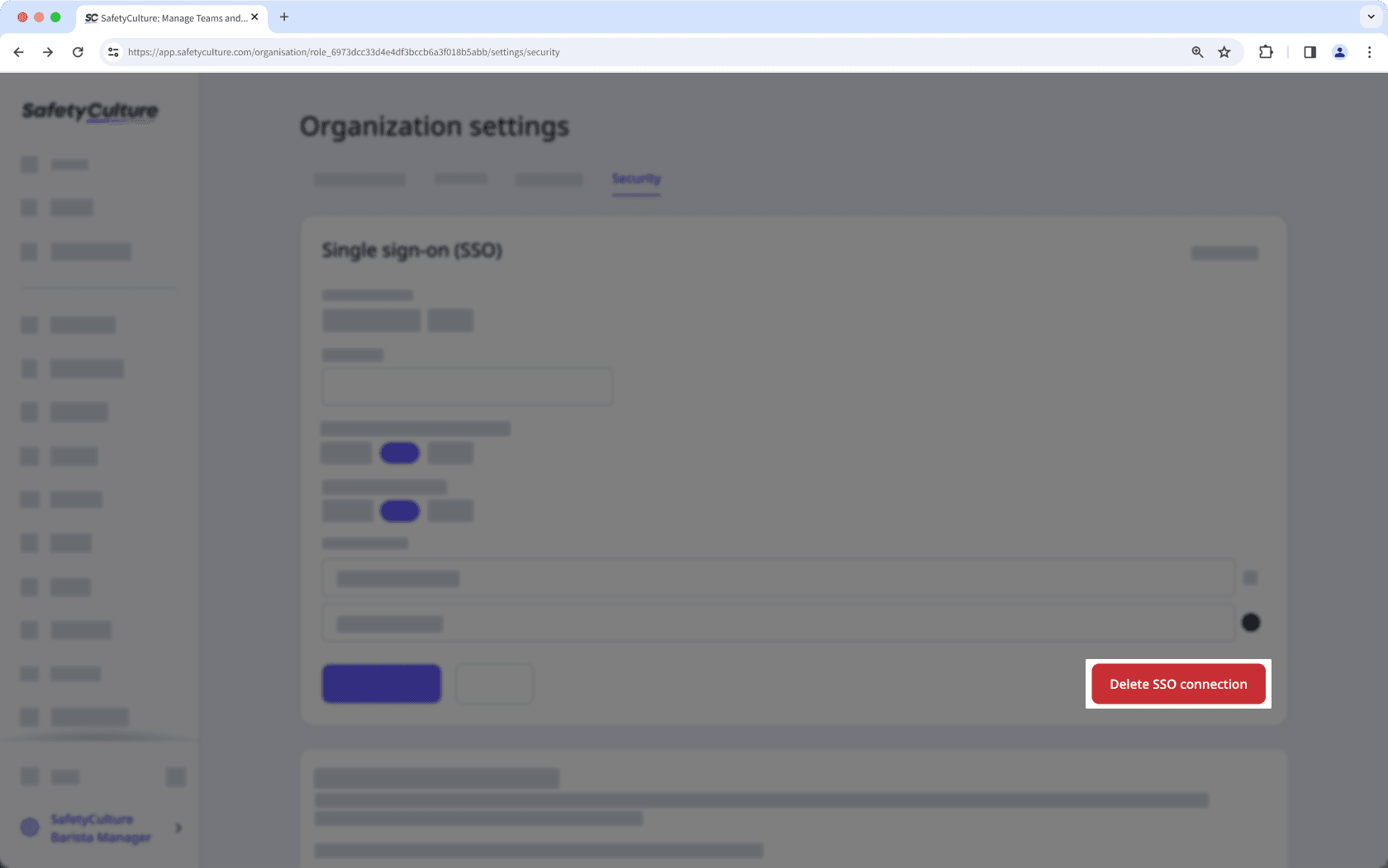

To update your SSO connection, you would need to delete it and then set it up again with the updated information:

Click your organization name on the lower-left corner of the page and select Paramètres de l'organisation.

Select Sécurité on the top of the page.

In the "Single sign-on (SSO)" section, click

Modifier.

Click Supprimer la connexion SSO.

In the pop-up window, click Supprimer.

Si le SSO fonctionne pour vos utilisateurs, aucune action n'est obligatoire. Vous devez uniquement mettre à jour les URL si vous configurez le SSO pour la première fois, si vous le reconfigurez ou si vous créez une nouvelle connexion.

Cette page vous a-t-elle été utile?

Merci pour votre commentaire.