- Verwaltung

- Einstellungen und Berechtigungen der Organisation

- Nutzerverwaltung mit der Nutzerbereitstellung automatisieren

Nutzerverwaltung mit der Nutzerbereitstellung automatisieren

In diesem Artikel erfahren Sie, wie Sie die Nutzerbereitstellung einrichten können, um Nutzer in Ihrer SafetyCulture-Organisation zu verwalten.

Wenn Ihre Organisation Azure Active Directory für Single Sign-On verwendet und Sie die SCIM-Nutzerbereitstellung einrichten möchten, empfehlen wir Ihnen, nicht die Microsoft Gallery App zu verwenden, da sie SCIM derzeit nicht unterstützt. Richten Sie stattdessen eine andere Anwendung als Gallery für Active Directory ein, die die SCIM-Nutzerbereitstellung unterstützt.

Warum sollte ich die Nutzerbereitstellung einrichten?

Die Verwaltung von Mitarbeiterkonten auf verschiedenen Plattformen und in unterschiedlicher Software kann sehr anstrengend sein, und die Aufgabe wird umso schwieriger, je größer Ihre Organisation ist. Mit der Software für die Benutzerbereitstellung können Sie die Benutzerverwaltung in SafetyCulture mit Ihrem Single Sign-On Identity Provider (IdP) automatisieren. Das bedeutet, dass für jeden neuen Mitarbeiter, den Sie zu Ihrem IdP hinzufügen, automatisch ein SafetyCulture-Konto erstellt wird, was Ihnen die Zeit und Mühe erspart, diese Mitarbeiter manuell in SafetyCulture hinzuzufügen.

Wir unterstützen die Nutzerprovisionierung über System for Cross-Domain Identity Management (SCIM) und Just-in-Time (JIT). Die Nutzerprovisionierung über SCIM synchronisiert Ihre Daten kontinuierlich mit SafetyCulture, während JIT die Nutzerdaten bei jedem erfolgreichen Anmeldeversuch synchronisiert.

Automatische Nutzerprovisionierung (SCIM) einrichten

Obwohl wir alle Identitätsanbieter unterstützen, hängt Ihre Nutzereinstellung von Ihrer gewählten Lösung ab. Hier sind einige der gängigen Anleitungen, die wir zusammen mit ihren Setup-Anleitungen unterstützen:

Während der Einrichtung fragt Ihr Identitätsanbieter nach einem API-Token, um Ihren IDP mit SafetyCulture zu verbinden. Sie werden außerdem aufgefordert, die folgenden Informationen einzugeben:

Connector URL:

https://api.safetyculture.com/accounts/scim/v2Eindeutige Kennung: Die E-Mail-Adresse jedes Nutzers

Autorisierung: HTTP-Header (Bearer-Token)

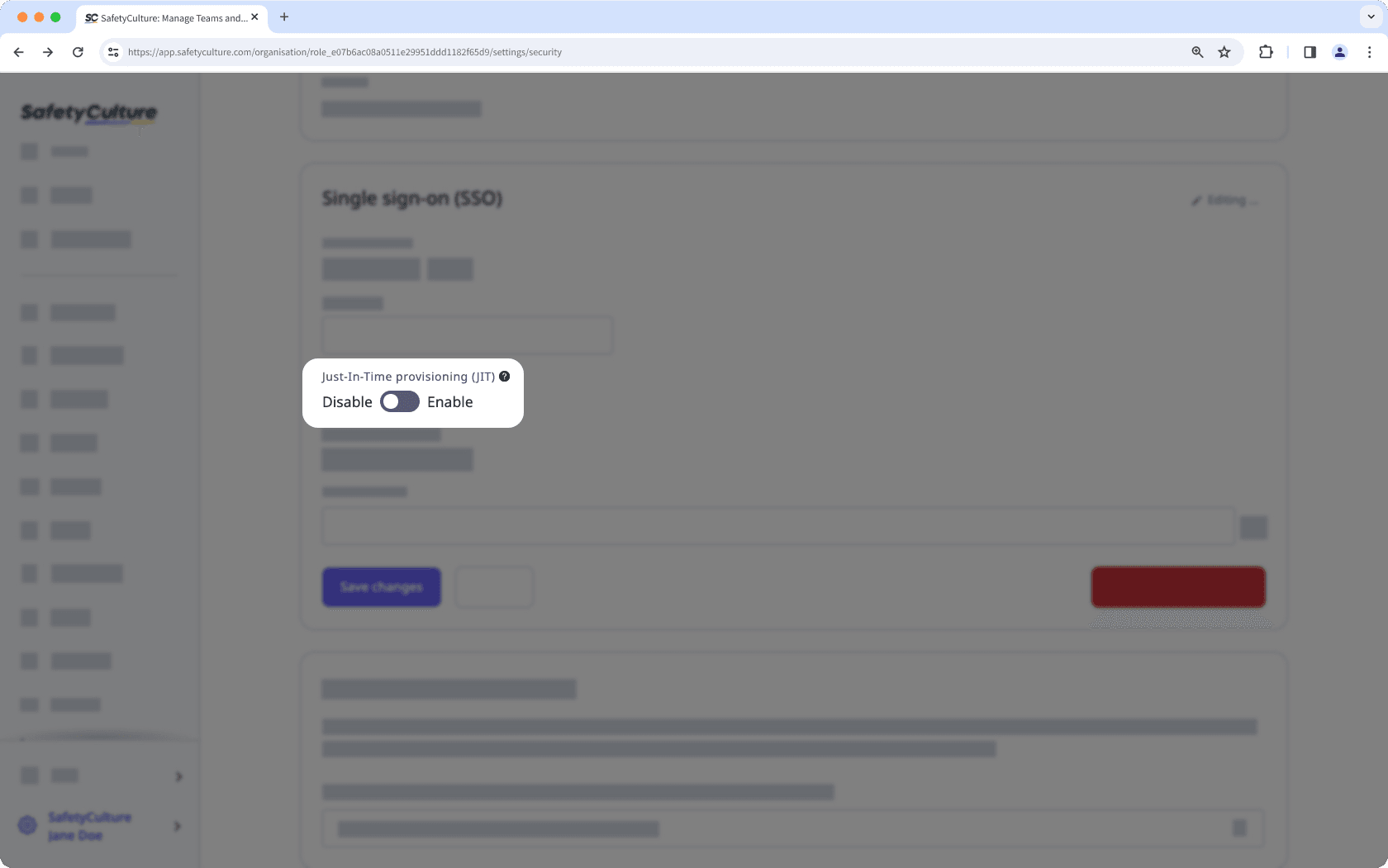

Just-in-Time (JIT) Nutzerprovisionierung einrichten

Klicken Sie unten links auf der Seite auf den Namen Ihrer Organisation und wählen Sie Organisationseinstellungen aus.

Wählen Sie am oberen Rand der Seite Sicherheit aus.

Klicken Sie im Feld "Single Sign-On (SSO)" auf Bearbeiten .

Aktivieren Sie "Just-in-Time Provisioning (JIT)".

Klicken Sie auf Änderungen speichern.

Klicken Sie für jede E-Mail-Domäne auf Verifizieren und folgen Sie den Anweisungen im Popup-Fenster, um Ihre DNS-Einträge zu aktualisieren. Klicken Sie dann auf Verifizieren.

Wenn Ihre Organisation Azure Active Directory für die Single Sign-On (SSO)-Authentifizierung verwendet, und Sie JIT-Nutzerbereitstellung einrichten möchten, können Sie auch im Support-Artikel von Microsoft Anweisungen dazu finden.

Bitte beachten Sie, dass die Microsoft Gallery App derzeit keine SCIM-Benutzerbereitstellungunterstützt.

Häufig gestellte Fragen (FAQ)

Der Standardlizenztyp für alle neuen Nutzer ist dieVollversion-Lizenz. Es besteht jedoch die Möglichkeit, den Lizenztyp eines Nutzers zu ändern, indem der Wert seat_type im externen Namensraum the urn:ietf:params:scim:schemas:extension:safetyculture:2.0:seat_type external namespace auf "full" oder "free" geändert wird.

Bei der Bereitstellung über JIT können Sie nur Nutzer in Vollversion-Lizenzen provisionieren.

Die folgenden Daten werden für jeden Nutzer mit Ihrem Identitätsanbieter synchronisiert:

Name

E-Mail-Adresse

Gruppennamen

Gruppenmitglieder (für jede Gruppe)

Darüber hinaus unterstützt die Nutzerprovisionierung über SCIM das Deaktivieren und Entfernen von Nutzern oder Gruppen, während JIT nur additive Ereignisse unterstützt.

Beim Hinzufügen vorhandener Nutzer durch Benutzerbereitstellung wird eine Missing Block: INLINES.ENTRY_HYPERLINK an den Nutzer gesendet, damit er Ihrer Organisation beitritt. Bis der Benutzer die Einladung zum Beitritt zu Ihrer Organisation annimmt, schlagen alle Aktualisierungen in Bezug auf den Nutzer fehl, z. B. das Hinzufügen zu Gruppen.

Für Nutzer, die über die Nutzerbereitstellung hinzugefügt wurden, ist standardmäßig kein Passwort festgelegt. Sie können sich jedoch weiterhin über Single Sign-On, einen per E-Mail erhaltenen einmaligen E-Mail-Code oder durch Erstellen eines Passworts mithilfe einer E-Mail zum Zurücksetzen des Passworts anmelden, wenn Passwörter für Ihre Organisation aktiviert sind.

War diese Seite hilfreich?

Vielen Dank für Ihre Anmerkungen.