- Verwaltung

- Organisationseinstellungen

- Mit SafetyCulture einmalige Nutzeranmeldung (Single Sign-On, SSO) einrichten

Mit SafetyCulture einmalige Nutzeranmeldung (Single Sign-On, SSO) einrichten

Erfahren Sie, wie Sie SSO für Ihre SafetyCulture-Organisation über die Web-App einrichten können, um den Benutzern eine einfachere und sicherere Möglichkeit zu bieten, sich in ihre Konten einzuloggen.Produkte von Drittanbietern können sich im Laufe der Zeit ändern, so dass einige Labels oder Bildschirmlayouts in diesem Artikel in Ihrer Umgebung möglicherweise anders aussehen. Wenn Sie feststellen, dass etwas nicht mehr aktuell ist, verwenden Sie das Feedback-Formular am Ende dieser Seite, um uns dies mitzuteilen.

Warum sollte ich SSO einrichten?

Single Sign-On (SSO) ist eine großartige Möglichkeit, die Risiken des Website-Zugangs zu reduzieren und die Ermüdung durch die Verwendung verschiedener Benutzernamen und Passwortkombinationen zu verringern. Mit SafetyCulture können Sie SSO mit jeder Authentifizierungslösung einrichten, die den Standard Security Assertion Markup Language (SAML) 2.0 verwendet. Dazu gehören einige der gängigsten Lösungen, wie z.B. Active Directory (ADFS, Azure), PingFederate, Google und Okta.

Wenn Sie auf Enterprise-Tarifsind, wenden Sie sich an Ihren Customer Success Manager, um Hilfe zu erhalten: mit SSO, User Provisioningoder Integrationen von Drittanbietern (Power Automate, Power BI, Zapier). Unser Kundensupport-Team kann in diesen Bereichen nur begrenzte Unterstützung leisten.

Was Sie brauchen

Single-Sign-On-Lösung, die SAML 2.0 verwendet

SSO-Verbindungen sind organisationsspezifisch. Wenn Sie Teil von mehrere Organisationen sind und eine SSO-Verbindung für alle Ihre Organisationen einrichten möchten, wenden Sie sich bitte an Ihren Customer Success Manager, um Unterstützung zu erhalten.

Single Sign-On (SSO)-Optionen

Sie können entweder SAML- oder ADFS-SSO mit einer der folgenden Optionen einrichten:

Service Provider (SP)-initiierte SSO (empfohlen): Ein Nutzer, der versucht, sich über SafetyCulture anzumelden, wird zur Authentifizierung automatisch auf das SSO-Portal Ihres Unternehmens umgeleitet. Eine erfolgreiche Authentifizierung führt den Nutzer automatisch zu SafetyCulture zurück.

Identity Provider (IdP)-initiierte SSO: Ein Benutzer, der sich über SafetyCulture anmelden möchte, muss beim SSO-Portal Ihres Unternehmens für die Authentifizierung beginnen. Eine erfolgreiche Authentifizierung wird den Benutzer zu SafetyCulture führen.

SSO einrichten

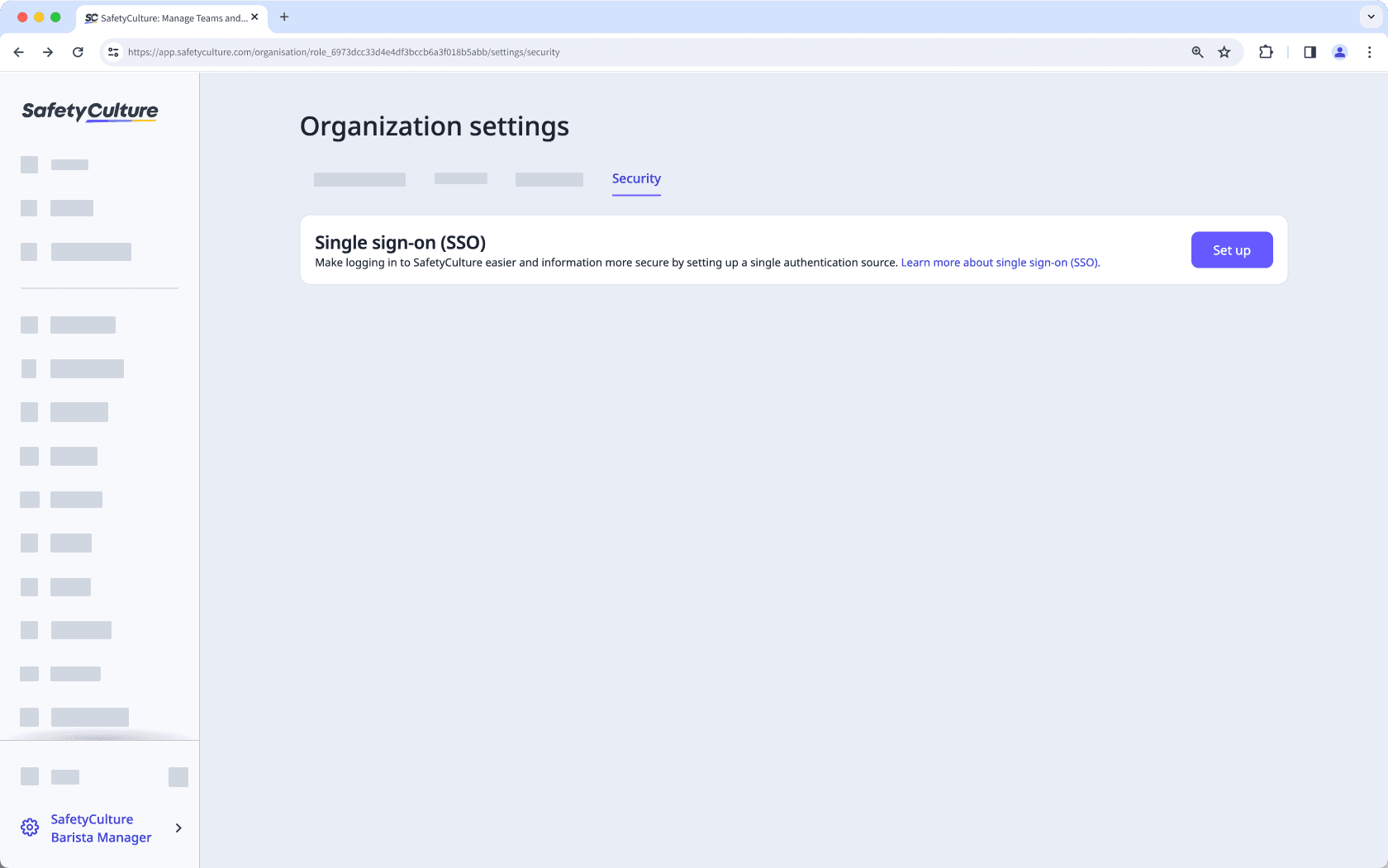

Klicken Sie unten links auf der Seite auf den Namen Ihrer Organisation und wählen Sie Organisationseinstellungen aus.

Wählen Sie am oberen Rand der Seite Sicherheit aus.

Klicken Sie auf Einrichtenim Feld "Single Sign-On (SSO)".

Wählen Sie aus, welche SSO-Verbindung Sie verwenden möchten, und konfigurieren Sie Ihre Verbindung entsprechend.

Klicken Sie auf Einrichtung abschließen.

Klicken Sie auf Schließen.

Generisches SAML konfigurieren

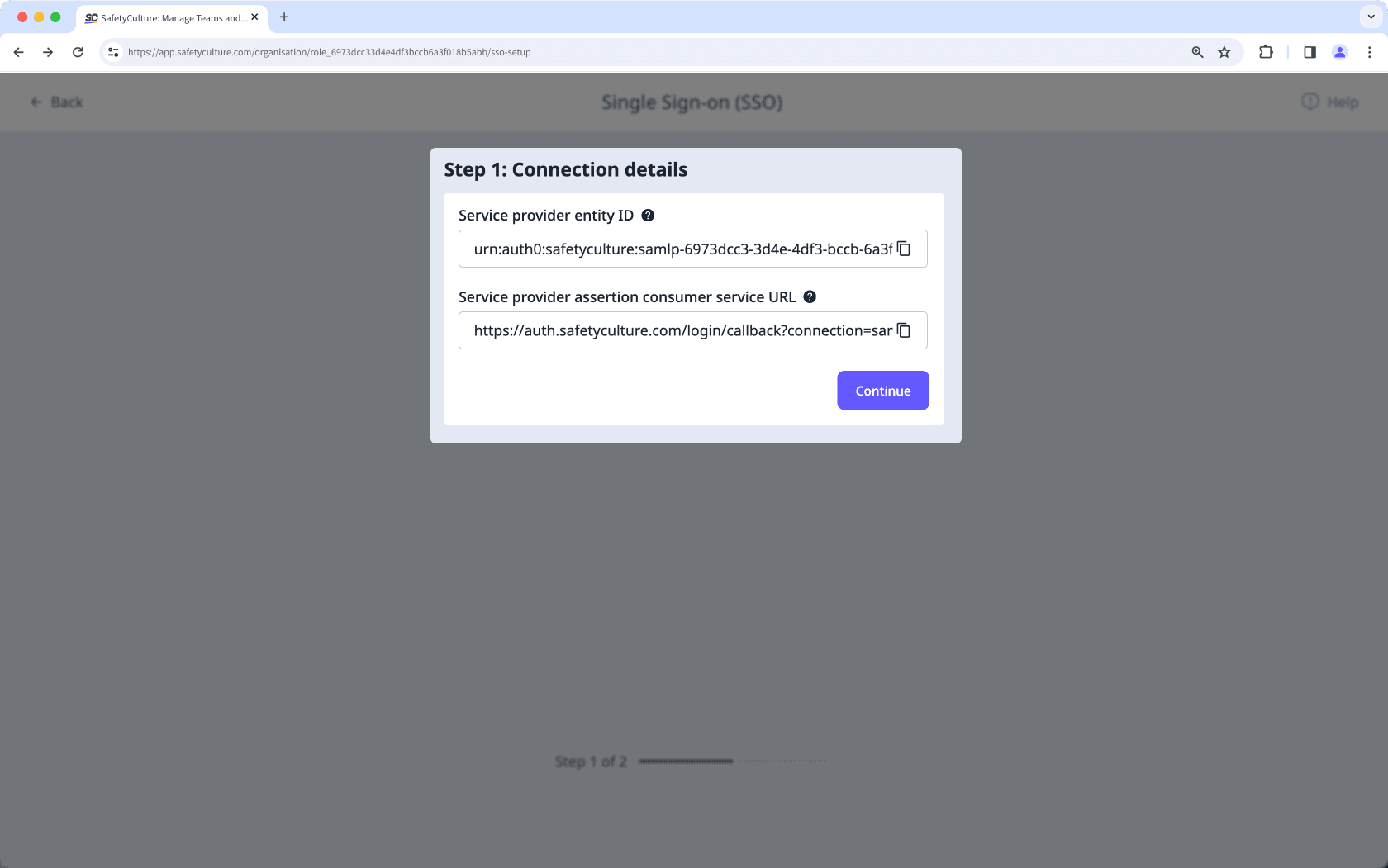

SafetyCulture verwendet Auth0 als SSO-Vermittler, was die folgenden Einstellungen erfordert:

Assertion-Consumer Service URL (Application Callback URL)

Entity ID (Audience)

Diese Informationen werden während des SSO-Einrichtungsprozesses in der SafetyCulture-Web-App bereitgestellt. Wenn der Identitätsanbieter eine Auswahl für Verbindungen anbietet, sollten Sie "HTTP-Redirect" für die Authentifizierungsanfrage auswählen.

Active Directory Federation Services (ADFS)

Active Directory Federation Services (ADFS) ist eine SSO-Lösung von Microsoft. Sie verwaltet die Authentifizierung über einen Proxy-Dienst, der zwischen dem Active Directory Ihres Unternehmens und SafetyCulture gehostet wird.

ADFS Web Services Federation

Folgen Sie den Anweisungen zum Verbinden von SafetyCulture als App mit ADFS und machen Sie die folgenden Einstellungen, wo erforderlich:

Realm Identifier:

urn:auth0:safetycultureKennung für Relying Party Trust:

urn:auth0:safetycultureEndpunkt:

https://safetyculture.au.auth0.com/login/callback?connection={name_provided_in_app}

Häufig gestellte Fragen

Ja, Sie können die Anmeldung der Nutzer Ihrer Organisation auf Ihren SSO-Anbieter beschränken, indem Sie den SSO-Anmeldetyp auf "Nur SSO-Anmeldung zulassen" einstellen.

Ja, das können Sie tun, indem Sie die Einstellung für den SSO-Anmeldetyp Ihrer Organisation auf „SSO für benannte Domains erzwingen“ aktualisieren. Sobald diese Einstellung ausgewählt wurde, erzwingt sie die SSO-Anmeldung basierend auf der E-Mail-Adresse des Nutzerkontos.

Wenn die E-Mail-Domain eines Nutzers übereinstimmt mit den für die SSO-Verbindung seiner Organisation konfigurierten Domains, kann er sich nur über sein SSO-Konto anmelden.

Wenn die E-Mail-Domain eines Nutzers nicht übereinstimmt mit den für die SSO-Verbindung seiner Organisation konfigurierten Domains, kann er sich mit seinem Passwort anmelden und hat weiterhin die Möglichkeit, sein SSO-Konto zu verwenden, wenn dies auf ihn zutrifft.

Wahrscheinlich haben Sie das Attribut "email" oder den Anspruch in Ihren SAML-Antworten nicht gesetzt. Bitte prüfen Sie, ob Sie in Ihren SAML-Antworten ein Attribut namens "email" haben. Wenn die E-Mail in der Antwort nicht "E-Mail" heißt, benennen Sie das Feld bitte in "E-Mail" um.

Wenn das Problem durch die oben genannten Schritte immer noch nicht gelöst ist, wenden Sie sich bitte an Ihren Ansprechpartner von SafetyCulture. Wir helfen Ihnen gerne.

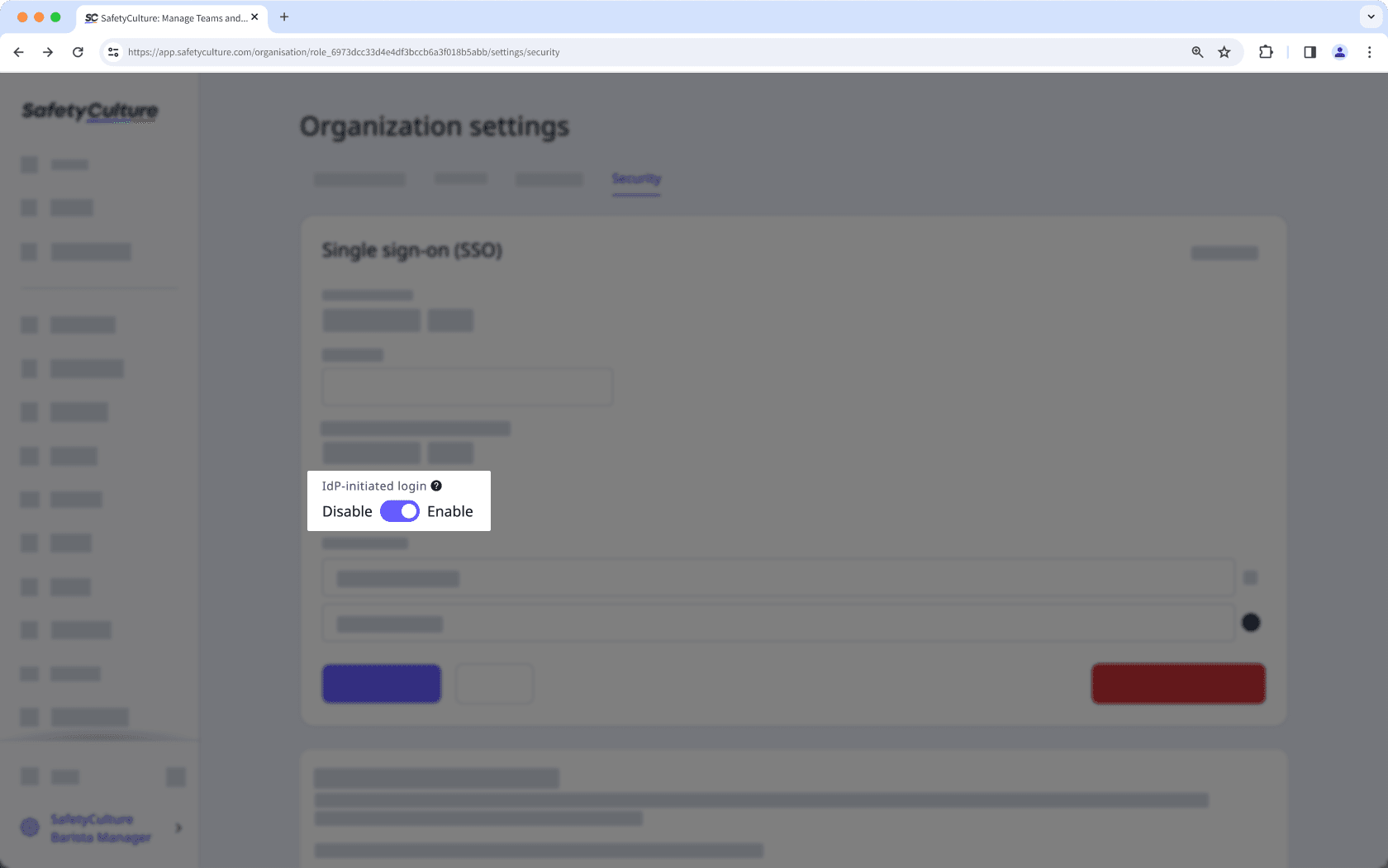

Once the single sign-on for your organization is set up successfully, you can enable IdP-initiated login via the web app:

Click your organization name on the lower-left corner of the page and select Organisationseinstellungen.

Select Sicherheit on the top of the page.

Click

Bearbeitenin the "Single sign-on (SSO)" box.

Turn Anmeldung durch Identitätsanbieteron.

Klicken Sie auf Änderungen speichern.

Bitte wenden Sie sich an Ihren Ansprechpartner von SafetyCulture, um Unterstützung zu erhalten.

Nein, die Verifizierung der E-Mail-Domänen ist nicht erforderlich, damit SSO in Ihrer Organisation funktioniert. Wenn Sie jedoch Just-in-Time (JIT) Bereitstellung für Ihre Organisation verwenden möchten, müssen Sie die E-Mail-Domänen verifizieren.

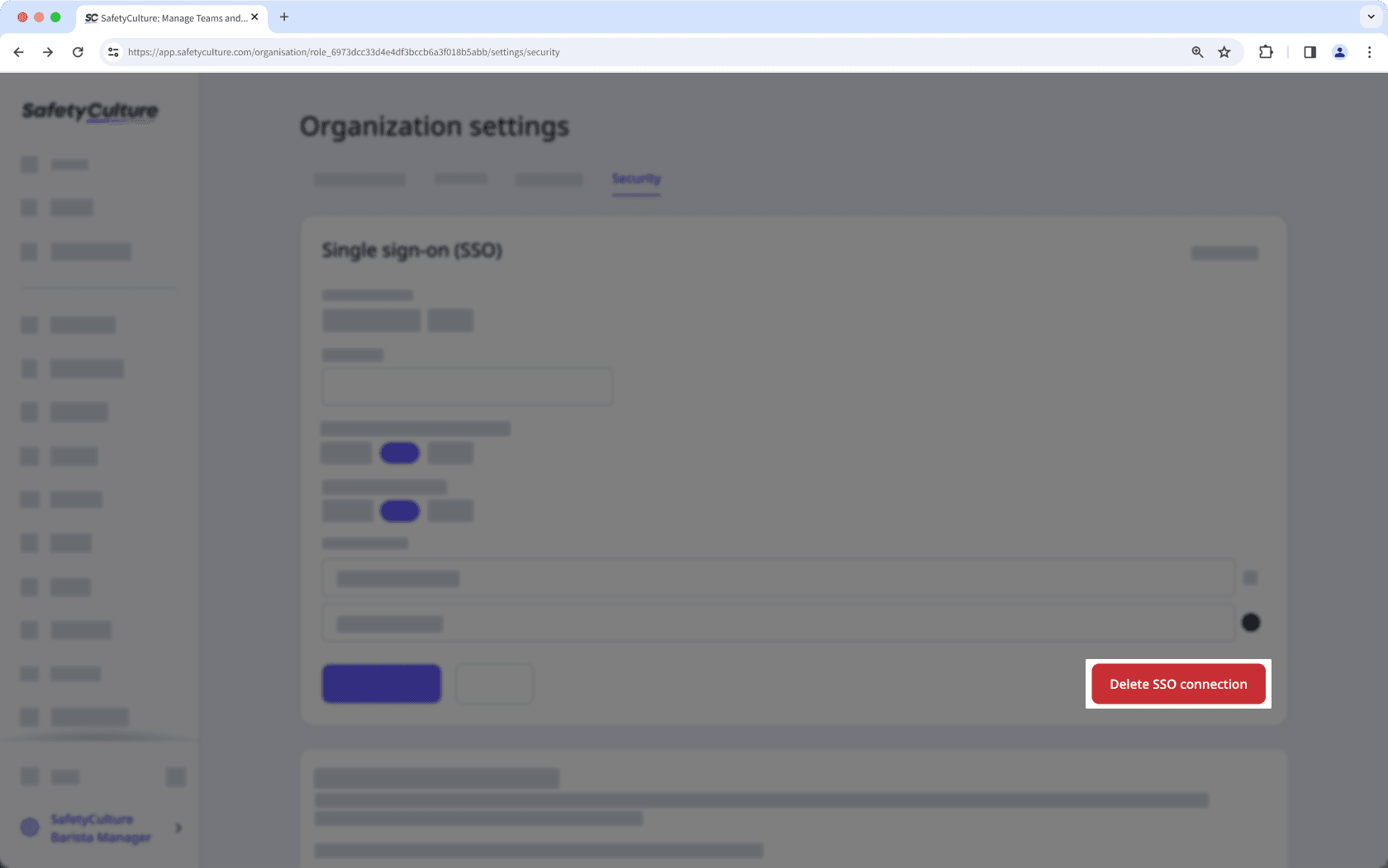

To update your SSO connection, you would need to delete it and then set it up again with the updated information:

Click your organization name on the lower-left corner of the page and select Organisationseinstellungen.

Select Sicherheit on the top of the page.

In the "Single sign-on (SSO)" section, click

Bearbeiten.

Click SSO-Verbindung löschen.

In the pop-up window, click Löschen.

Wenn SSO für Ihre Nutzer funktioniert, ist keine Aktion erforderlich. Sie müssen die URLs nur aktualisieren, wenn Sie SSO zum ersten Mal einrichten, neu konfigurieren oder eine neue Verbindung erstellen.

War diese Seite hilfreich?

Vielen Dank für Ihre Anmerkungen.